Read this article in English ![]()

Sécurité Business Objects :

Les 5 questions auxquelles vous devez répondre

Au cours des dernières années, j’ai travaillé avec des centaines de clients en utilisant les solutions 360Suite pour Business Objects. Un problème commun à la plupart des déploiements est la façon dont la Sécurité de Business Objects, avec un “S” majuscule, est perçue, que ce soit par les services informatiques, les équipes qualité, le CISO ou toute autre partie prenante. En général, les dispositifs en place sont très complexes, ils manquent de bon sens et les responsables de la mise en œuvre comprennent mal les exigences réglementaires. La sécurité doit fournir des réponses aux questions : Qui, Quand, Quoi, Pourquoi et Où.

La sécurité dans une organisation ne se résume pas à “Qui a accès à quoi”. La sécurité Business Objects peut également être liée à :

- Qui avait accès à quoi ? Quelles autorisations ont changé et quand ?

- Qui a accédé à quoi ? En fonction de l’activité des utilisateurs…

- Qu’est-ce qui a changé dans ma plateforme ?

- Respectons-nous les exigences réglementaires ?

- Puis-je protéger mes données en dehors de la plateforme ?

Sécurité Business Objects : Qui a accès à quoi ?

Qui a accès à quoi ? Facile à demander, difficile à répondre !

J’ai eu la chance de travailler avec des banques, des entités fédérales et des entreprises du Fortune 500. Une réponse honnête à cette simple question est : “Je ne sais pas”.

Les modèles de sécurité doivent être aussi simples que possible en travaillant à partir d’un rôle ou d’un groupe et éviter d’appliquer la sécurité au niveau des utilisateurs. La plupart du temps, les droits de sécurité sont mal mis en œuvre sans comprendre les besoins métier. Avec le temps, les organisations oublient exactement ce qui a été accordé à des utilisateurs spécifiques et l’impact sur l’environnement.

La meilleure façon de sécuriser un déploiement est d’appliquer la sécurité au niveau de la base de données, en utilisant une sécurité “row-level“. Une sécurité peut être appliquée au niveau des rapports dans un second temps.

État actuel dans Business Objects : Il est facile de trouver des droits explicites. La complexité repose dans la gestion de l’héritage : lorsque vous configurez une permission, celle-ci a un impact sur l’ensemble de l’environnement comme un effet domino. Chaque fois que vous apportez un changement, il peut créer des effets en aval et au bout du compte, tout ce que vous avez devient un véritable labyrinthe.

La façon la plus courante de suivre ces changements pour les plus rigoureux d’entre vous, c’est de suivre les modifications sur un fichier Excel, l’axe X étant les ressources à sécuriser et l’axe Y les utilisateurs et groupes d’utilisateurs y ayant accès. C’est assez facile à faire dans un déploiement de 10 utilisateurs, mais lorsque vous commencez à atteindre 100 utilisateurs ou plus, il devient très compliqué de tout suivre car il y a potentiellement, énormément de changements. Les personnes en chargent de la sécurité vont et viennent tout au long de la vie d’une organisation et il est difficile de consolider la connaissance d’une manière fiable, à travers le temps.

Demandez à un administrateur : “A quoi l’utilisateur Bob a-t-il accès en détail ?”, et la réponse sera surement “Je ne sais pas”.

Demandez au DSI qui a accès aux “dossiers financiers” avec tous les détails de sécurité, et la réponse sera également “je ne sais pas” ou “laissez-moi me référer à un vieux fichier Excel”. De nos jours, la sécurité et la protection des données sont cruciales, cette réponse n’est plus acceptable.

Solutions 360Suite : 360Suite fournit une vue en temps réel de la sécurité Business Objects qu’elle soit explicite ou héritée, et offre la possibilité de la documenter via un export Excel ce qui n’est pas possible de faire nativement dans Business Objects. Vous avez également la possibilité d’apporter des modifications à la sécurité et de voir tous les droits impactés directement dans la matrice (héritage et double héritage).

Nos solutions offrent la possibilité d’afficher une vue centrée sur l’utilisateur et sur les ressources afin d’auditer votre sécurité en place et de répondre à toute question.

Capture d’écran de 360Suite : Gestion de la sécurité Business Objects dans une matrice de sécurité en temps réel.

Sécurité Business Objects : Qui avait accès à quoi ?

Qui avait accès à quoi ? Une réponse courante à cela est “je ne sais pas” et “je ne sais pas quels ont été les changements de sécurité”.

L’année dernière, alors que je travaillais avec un grand hôpital de la côte Est réglementé par la norme HIPAA, ils ont eu un besoin urgent de savoir qui avait accès à un dossier spécifique six mois plus tôt. La triste réalité c’est qu’ils ne pouvaient qu’essayer de deviner car ils ne traçaient pas les changements de sécurité.

État actuel dans Business Objects : Actuellement, la seule réponse à cette question est de restaurer une sauvegarde antérieure sur un environnement disponible. Une fois que cela est fait, vous pouvez identifier les droits explicites et essayer de deviner les droits hérités. Aucune information n’est disponible sur le cycle de vie de la sécurité.

Solutions 360Suite : 360Suite est capable de prendre des snapshots quotidiens de la sécurité et de comparer les changements au fil du temps comme une machine à remonter le temps.

Business Objects Security : Qui a effectivement accédé à quoi ?

Imaginez une situation dans laquelle votre entreprise est confrontée à une fuite de données. Des informations financières ont été révélées en ligne, et la source est très probablement un document WebI. Dans le meilleur des cas, vous êtes en mesure de cartographier la sécurité en place, peut-être de récupérer le modèle de sécurité qui était en place à un moment précis, via la restauration d’un backup. Vous pouvez répondre à des questions telles que le document était dans le dossier Finance, puis il a été déplacé dans le dossier Finance Europe où il se trouve aujourd’hui. Vous pourrez donc lister les différents utilisateurs entre l’année dernière et aujourd’hui ayant un accès au document. Wow, c’est tout ?

Inévitablement, on vous demandera de réduire cette liste à l’utilisateur qui a mis la main dessus. Autrement dit, vous aurez besoin de savoir qui a accédé à ces documents.

État actuel dans Business Objects : Des autorisations spécifiques peuvent être attribuées à des rôles de sorte que les utilisateurs assignés à ces rôles ne puissent effectuer que les actions spécifiques aux objets correspondants. Bien que vous contrôliez l’étendue des données auxquelles le rôle peut accéder, la complexité du modèle de sécurité n’empêche pas qu’une erreur ou un oubli soit commis. Peut-être que le niveau d’accès personnalisé a été mal défini et contient des autorisations incorrectes. Peut-être que les bonnes pratiques n’ont pas été suivies et que des droits granulaires ont été attribués sur le contenu. Peut-être que l’héritage a été rompu ou que des autorisations contradictoires ont été accordées. Les raccourcis pris par les équipes de support (informatique) rendent parfois l’identification des problèmes dans la mise en œuvre du modèle de sécurité difficile à surveiller et difficile à corriger rapidement.

Solutions 360Suite : 360Suite fournit un audit de l’activité basée sur les ressources afin que vous puissiez examiner les autorisations effectives et détaillées définies pour des groupes et des utilisateurs donnés pour tous types de contenus Business Objects (dossiers publics, dossiers d’utilisateurs, boîtes de réception, catégories, etc.) 360Suite vous permet également d’effectuer un audit plus approfondi des actions des utilisateurs sur les ressources, afin de découvrir le compte utilisateur exact qui a effectué un type d’action spécifique sur une ressource particulière un jour donné. De cette manière, les activités suspectes peuvent facilement être tracées.

La maîtrise des autorisations est une partie importante de la gestion de la sécurité des objets d’entreprise. Néanmoins, la sécurité ne se limite pas à la gestion des permissions et à l’audit.

Changements dans la Sécurité Business Objects – Gestion du cycle de vie des utilisateurs

Comment savoir si un utilisateur qui a quitté l’organisation a encore des droits ? Ou si un utilisateur qui a changé de service n’a pas toujours accès à ses anciennes ressources ?

État actuel dans Business Objects : Il est possible de retrouver des autorisations explicites et les administrateurs doivent aller à la pêche (et avoir de la chance) pour déterminer quelles sont les autorisations héritées et celles qui ont été doublement héritées. Par défaut, si un utilisateur est supprimé et qu’il possède des documents ou des instances, ils sont réaffectés à l’administrateur.

Solutions 360Suite : Lorsqu’un utilisateur quitte une organisation ou change de rôle, 360Suite offre la fonction “Mise à jour du propriétaire”. Vous entrez le nom de l’ancien utilisateur et du nouvel utilisateur, et la propriété de l’objet est transférée de l’un à l’autre en seulement 3 clics !

Lorsqu’un utilisateur quitte une organisation, il est généralement déconnecté de l’annuaire de l’organisation et le lien entre l’annuaire de l’organisation et Business Objects est perdu. Cependant, l’utilisateur (si un alias Entreprise a été créé, ce qui est une bonne pratique) existe toujours dans Business Objects, généralement sans aucun accès autorisé. 360Suite trouve tous ces utilisateurs non liés et permet de les supprimer facilement.

Recertification des comptes pour la conformité réglementaire

Les grandes entreprises et les organisations fédérales doivent procéder régulièrement à cette recertification en raison de leurs exigences réglementaires. Certaines organisations procèdent à une recertification annuelle des comptes, puis à une recertification trimestrielle sur la base d’un pourcentage prédéfini de comptes d’utilisateurs.

J’ai eu l’occasion de travailler avec certaines d’entre elles et je peux dire que dans 90% des cas, la recertification de leur compte utilisateur était inexacte. En général, les principales raisons étaient un mélange de mauvaise compréhension des règles de recertification des comptes, de mauvaise formation des personnes chargées de la recertification, de mauvaise compréhension de l’architecture informatique de la part des décisionnaires et d’une incapacité générale à avoir accès à des informations détaillées.

Les comptes d’utilisateurs sont-ils toujours nécessaires et précis ? Comment procéderiez-vous ?

État actuel dans Business Objects : Il n’existe pas de solutions natives acceptables dans Business Objects pour répondre à ce besoin.

Solutions 360Suite : Il s’agit d’un processus en plusieurs étapes impliquant les utilisateurs, ressources et sécurité.

Tout d’abord, vous devez déterminer si l’accès des utilisateurs est toujours nécessaire, ceci est basé sur la politique d’une organisation. Ensuite, vous devez pouvoir documenter votre sécurité au niveau le plus profond, puis la comparer à la politique de sécurité de votre organisation.

L’étape suivante consiste à analyser l’activité et la non activité des utilisateurs ; 360Suite est capable de collecter, de rapporter et d’affiner la recertification et de déterminer si un utilisateur spécifique doit être recertifié ou non.

En ce qui concerne les utilisateurs et les groupes non liés, 360Suite est également capable de les identifier et de les nettoyer.

Cycle de vie et traçabilité des documents

Toutes les industries réglementées doivent être en mesure de répondre à la question : Qui a changé quoi ? Quand ? Dans quel document ? Et accéder aux détails de ces changements.

Dans la plupart des organisations, plusieurs développeurs de rapports travaillent sur le même document. Par exemple, lorsque vous travaillez sur un document Microsoft Word, vous le transmettez à vos collègues qui apportent des modifications à leur tour et au final, vous avez tellement de versions que vous ne savez plus quelle est la bonne, vous n’avez pas la visibilité de qui a modifié quoi et de ce qui a été modifié. Dans une certaine mesure, vous devez appliquer une politique de développement afin d’avoir une vision claire du cycle de vie de vos documents.

État actuel dans Business Objects : La gestion des versions est possible nativement, mais elle est très (très) limitée et surtout, elle ne permet pas de répondre aux contraintes réglementaires.

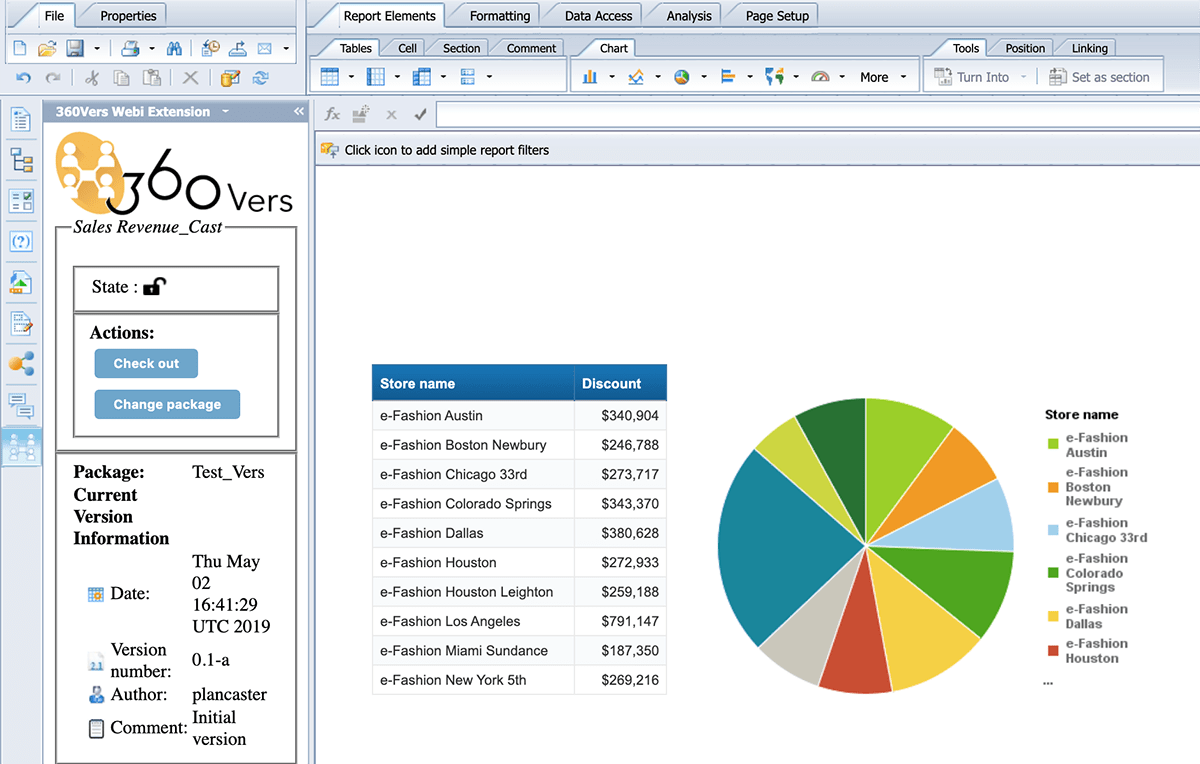

Solutions 360Suite : 360Suite offre la possibilité d’effectuer un check-in / check-out sur vos rapports. Lorsqu’un rapport est verrouillé, seul le développeur qui l’a verrouillé peut y apporter des modifications (l’administrateur peut le déverrouiller si nécessaire). Lorsque les rapports sont déverrouillés, un numéro de version est attribué et des commentaires peuvent être ajoutés. Ainsi, vous disposez d’une traçabilité complète des modifications apportées aux rapports et vous pouvez également comparer, promouvoir et restaurer les versions.

Certaines organisations peuvent être plus exigeantes que d’autres. Par exemple, pour le Trésor Américain, nous avons rendu possible la mise en place de workflows de validation : avant que les rapports ou les univers ne soient promus entre les environnements, ils doivent être approuvés par un utilisateur défini.

Capture d’écran de l’extension 360Vers pour la Sécurité Business Objects dans la gestion des versions

Sécurisez vos planifications et vos publications

Sécuriser l’accès à vos ressources au niveau de la base de données, puis au niveau du référentiel est une excellente chose. S’assurer de la traçabilité des changements de sécurité et des modifications de documents est également un plus. Mais si vous ne sécurisez pas vos publications, vous risquez de créer une faille de sécurité.

Un de nos clients s’est rendu compte qu’il publiait des documents sur les ventes aux mauvais destinataires!

Il est toujours préférable de sécuriser les publications avec des mots de passe (si tant est que puissiez vous souvenir des mots de passe 😉) !

État actuel dans Business Objects : Vous ne pouvez pas sécuriser le format de sortie de vos publications avec un mot de passe, qu’il s’agisse d’un PDF ou d’un Excel, ce qui en fait un contenu non gouverné.

Solutions 360Suite : Ne vous inquiétez pas, 360Suite vous offre la possibilité de sécuriser vos publications et vos bursting avec des mots de passe !

Conclusion

La Sécurité Business Objects est très complexe car généralement utilisée comme l’outil de reporting d’entreprise, capturant des données provenant de multiples sources et les rendant accessibles à des dizaines d’utilisateurs au sein de votre organisation. Avec du bon sens, des connaissances de base et des outils appropriés, il est très facile d’avoir un déploiement sécurisé et des réponses aux grandes questions : Qui, Quand, Quoi, Où et Pourquoi.

SAP BusinessObjects offre une grande granularité en termes de sécurité, ce qui peut rendre sa gestion compliquée, mais en même temps, cela en fait l’une des plateformes de BI les plus sûres du marché.

Vous souhaitez analyser votre sécurité Business Objects et détecter vos risques potentiels ? Nos experts sont là pour vous aider.